Freiheit und Sicherheit: Das TOR Netzwerk für Ihre Online-Privatsphäre

Was ist das TOR Netzwerk?

Tor oder The Onion Router bezeichnet eine Software, die zur Nutzung des Tor Netzwerks benötigt wird. Das Konzept hinter Tor ist komplex und umfangreich. Im Folgenden haben wir versucht, die Grundlagen auf verständliche Weise darzustellen.

Funktionsweise des TOR Netzwerks

Um zu verstehen, wie das Tor Netzwerk funktioniert und was es kann, müssen wir kurz ausholen.

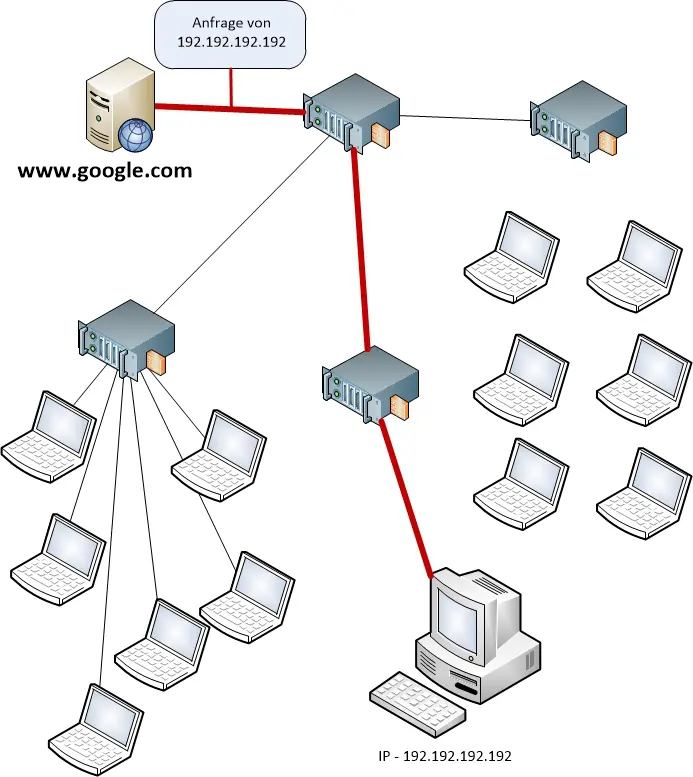

Das Bild zeigt, wie das Aufrufen der Webseite “google.com” ohne die Verwendung von Tor funktioniert. Der Heimcomputer verbindet sich mit dem nächstgelegenen Internetknoten, welche die Anfrage weiterleitet.

Am Ende dieser Kette kommt die Anfrage am Zielserver, in diesem Fall einem Google Server an. Die Anfrage wird verarbeitet und wieder zurück an den Computer geleitet. Dabei muss jeder Beteiligte in der Kette die IP Adresse des Ziels (Heimcomputer) kennen, um die Anfrage korrekt zurückleiten zu können.

Anfrage eines Browsers bei einem Webserver OHNE Tor Netzwerk

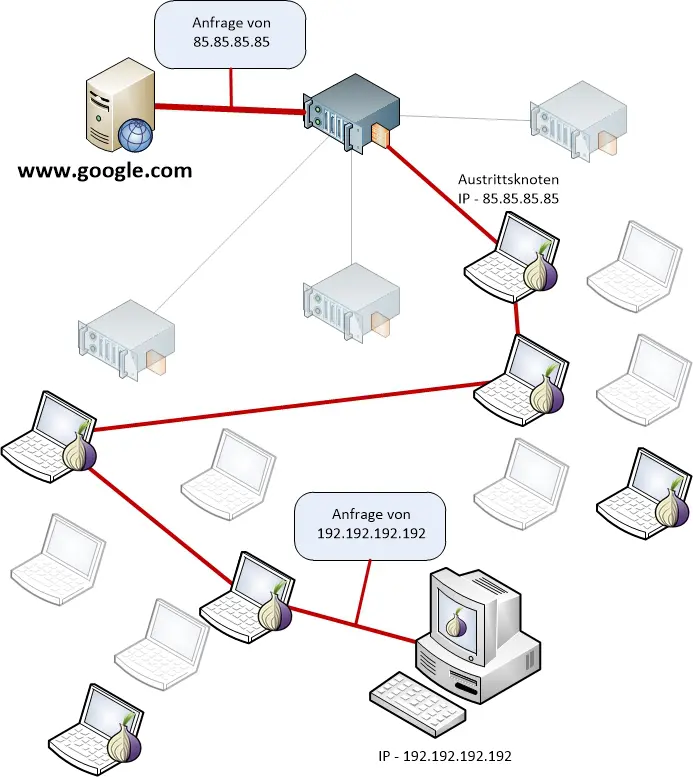

Bringt man nun Tor und den Tor Browser ins Spiel, verläuft eine Anfrage, wie auf der Skizze oben zu sehen, etwas anders ab.

Anfrage eines Browsers bei einem Webserver OHNE Tor Netzwerk

Das Tor Netzwerk besteht aus vielen einzelnen Knotenpunkten. Will man eine Verbindung zu einer Webseite aufbauen, wird die Anfrage nicht direkt an das Ziel, sondern an einen der Knotenpunkte gesendet. Dieser Knotenpunkt wiederum schickt die Anfrage an einen weiteren Knoten, bis am Ende ein sogenannter Austrittsknoten die Anfrage an Google stellt. Dabei wissen die einzelnen Beteiligten in der Kette immer nur, wer vor und wer nach ihnen kommt.

Jeder Knotenpunkt fügt eine Schicht an Verschlüsselung hinzu bzw. entschlüsselt sie. Nur der Anfragende Computer kann alle Schichten entschlüsseln. In diesem Beispiel weiß die Webseite google.com zwar welche Daten angefragt werden, nicht aber wer diese eigentlich angeforderte hat. Genauso wissen die einzelnen Knoten zwar, wer in der Kette zuvor die Daten angefragt hat, nicht aber welche Daten.

Dieses Prinzip soll absolute Anonymität ermöglichen und gleichzeitig die Verbindung vor „Zuhörern“ schützen.

Das Dark Web - TOR-Only Webseiten

Das Tor Netzwerk bietet noch ein weiteres Level an Anonymität und Freiheit, weswegen das Netzwerk seinen schlechten Ruf hat.

Es besteht die Möglichkeit, innerhalb des TOR Netzwerkes zu surfen. Es werden dort, wie im „Normalen Web“ auch, Webseiten und Shops angeboten. Diese Seiten sind unter sogenannten Onion Adressen erreichbar, vergleichbar der URL einer Webseite nur meist länger und weniger intuitiv zu merken.

Was zu Beginn als Netzwerk für Akademiker, Wissenschaftler und Revolutionäre gedacht war, entwickelt sich über die Jahre zu einem in Verruf geratenem Ort für Kriminelle und andere zwielichtige Gestalten.